在英特尔处理器中暴露的另一个安全缺陷 - 秘密近一年

英特尔处理器仍然容易受到ku·鲁汶的计算机科学家攻击。

Ku Leuven的计算机科学家再次暴露于英特尔处理器的安全缺陷。Jo Van Bulck,Frank Piessens及其同事在奥地利,美国和澳大利亚给了制造商一年的时间来解决这个问题。

Plundervolt,Zombieload,Foreshadow:在过去几年中,英特尔不得不为Ku Leuven的计算机科学家有助于暴露的计算机科学家提供了相当多的脆弱性。“迄今为止,所有措施都是为了提升其处理器的安全性,但他们不足以抵御我们的新攻击,”来自库雷文科学科学系的Jo Van Bulck说。

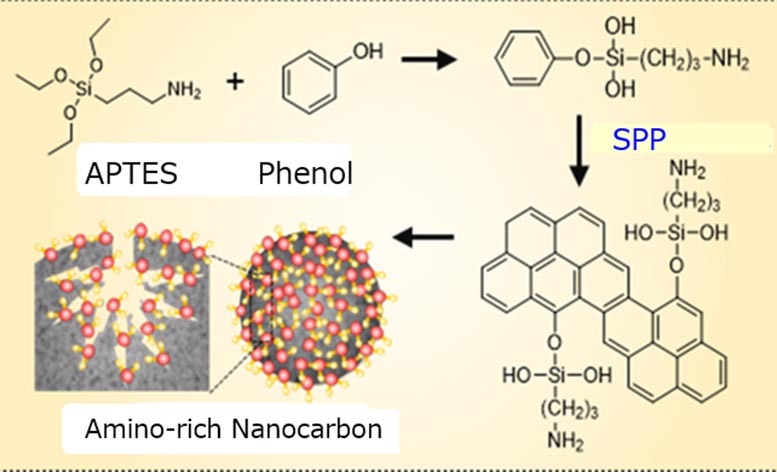

与以前的攻击一样,新技术 - 配音负载值注射 - 以英特尔处理器为目标计算机系统的“Vault”:SGX Fachaves(见下文)。

“在一定程度上,这次袭击就拾取了我们2018年的前列袭击事件。这种攻击的一个特别危险的版本利用SGX Facacaves的漏洞,从而泄露给受害者的密码,医疗信息或其他敏感信息被泄露给攻击者。负载值注入使用相同的漏洞,但在相反的方向:攻击者的数据被走私 - “注入” - 进入受害者在计算机上运行的软件程序。一旦完成,攻击者就可以接管整个程序并获取敏感信息,例如受害者的指纹或密码。“

该漏洞于2019年4月4日已发现。尽管如此,研究人员和英特尔同意将其秘密达到一年。在网络安全方面,负责任的披露禁止并不罕见,尽管它们通常在较短的时间内抬起。“我们想给英特尔足够的时间来解决这个问题。在某些情况下,我们暴露的漏洞是非常危险的,非常难以处理,因为这一次,问题不仅仅是硬件:解决方案也必须考虑软件。因此,像签发的硬件更新一样签发以解析以前的缺陷不再足够了。这就是为什么我们同意与制造商的特别长的禁运期。“

“英特尔最终采取了广泛的措施,强制了SGX Chandave软件的开发人员来更新他们的应用程序。但是,英特尔已经及时通知了他们。软件的最终用户无需担心:他们只需要安装推荐的更新。“

然而,“我们的研究结果表明,英特尔采取的措施使SGX飞地软件可达2至19倍较慢。”

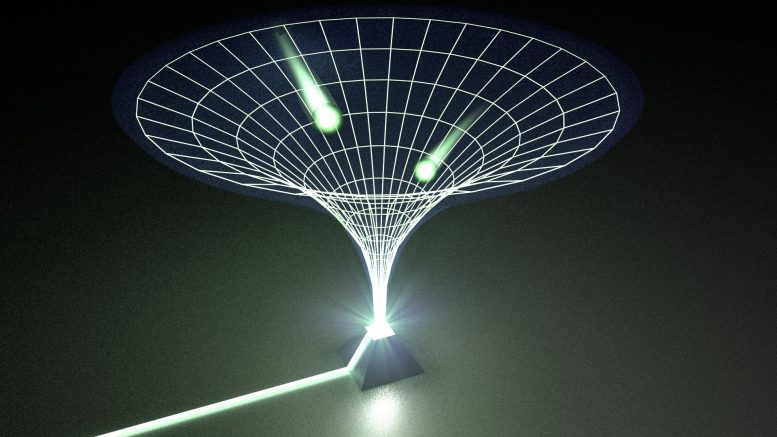

什么是SGX环绕?

计算机系统由不同的层组成,使它们非常复杂。每层还包含数百万电脑代码。由于此代码手动写入,因此错误的风险很大。如果发生此类错误,则整个计算机系统易受攻击。您可以将其与摩天大楼进行比较:如果其中一个地板损坏,整个建筑可能会崩溃。

病毒利用这些错误来获得计算机上的敏感或个人信息,从假日图片和密码到商业秘密。为了保护他们的处理器免受这种入侵,IT公司英特尔于2015年推出了一种创新技术:英特尔软件保护扩展(Intel SGX)。该技术在计算机的内存中创建了孤立的环境,所谓的环绕声,其中数据和程序可以安全使用。

“如果你看一台电脑系统作为摩天大楼,那么该进攻形成了一个拱顶”,研究员jo van bulck解释道。“即使建筑物倒塌拱顶,仍然应该保护其秘密 - 包括密码或医疗数据。”

该技术似乎潜水至2018年8月,Ku Leuven的研究人员发现了违约行为。他们的攻击被称为预示着。2019年,掠夺性攻击揭示了另一种脆弱性。英特尔已发布更新以解决两个缺陷。

参考:“LVI:通过微型体验载荷价值注射抖动的瞬态执行“由jo van bulck,Daniel Moghimi,Michael Schwarz,Moritz Lipp,Marina Minkin,Daniel Genkin,Yuval Yarom,Berk Sunar,Daniel Gruss和Frank Piessens,

该脆弱性首先是由Ku Leuven的Jo Van Bulck和Frank Piessens暴露。研究人员还撰写了一篇关于他们的发现的论文,他们与来自涂格拉茨(奥地利),伍斯特理工学院和密歇根大学(美国),阿德莱德大学和Data61(澳大利亚)的同事合作。5月2020年5月,本文“LVI:IEEE关于安全讨论会在IEEE Symposium on Security介绍,通过微架南威尔克,丹尼尔·莫吉米,丹尼尔·莫吉米,迈克尔·施瓦茨,莫里茨·施瓦尔兹,曼尼尔·格林队,丹尼尔··克鲁尔和弗兰克皮尔·克鲁尔和弗兰克·皮切和隐私。

-

研究发现西方大猩猩是领土,他们的行为与我们自己非常相似

2022-04-09 -

没有Facebook的更健康和更快乐 - 减少使用情况更好的用法

2022-04-09 -

如何孤立 - 宇航员支持工程师的9个提示,其中520天锁在大模型航天器中

2022-04-08 -

科学家们已经映射了音乐引起的13个关键情绪

2022-03-26 -

“棉花糖”星球奥秘解开 - 我们的太阳系中没有像它们一样存在

2022-03-26 -

最大限度地减少恶劣天气对野生动物的影响

2022-03-24 -

蜘蛛侠式机械抓取器抵抗重力-秘密在于高速旋转水环

2022-03-24 -

出生时的脂肪和胆固醇水平与5岁时的心理问题相关联

2022-03-23 -

在大学生中造成测试焦虑,孤独和降低动力的一个因素

2022-03-21 -

研究人员破解了牛顿的难以捉摸的'3身体'问题,这有几个世纪的科学家

2022-03-20 -

科学家描述的71种新物种:从壁虎到妖精蜘蛛

2022-03-18 -

老年女性的低性动愿不仅仅是绝经

2022-03-18 -

如果妻子赚取超过40%的家庭收入,男人的压力会增加

2022-03-18 -

睡眠剥夺的危险影响比以前思想更糟糕

2022-03-17 -

性爱不仅仅是关于性 - 令人惊讶的新研究显示3主要动机

2022-03-14